Toista vuosikymmentä tai pidempään arkaluontoista dataa työssään käsitelleet muistavat ehkä ajan, kun varsinkin kannettavilla oli heti käynnistyksen jälkeen tapana pyytää salasanaa. Vasta tuon 1980-luvulta peräisin olevalta näyttäneen ruudun jälkeen Windows alkoi latautua, ja edessä saattoi hyvin olla uusi salasanakysely. Ensimmäinen kysely johtui siitä, että tietokoneelle oli asennettu erillinen levynsalausohjelmisto. Siihen määritelty salasana suojasi varsinaista avainta, jolla kiintolevy oli salattu ja luettavissa. Levynsalaus on jo 90-luvulta ollut kriittinen keino suojella liikesalaisuuksia tilanteissa, joissa kannettava tai irrallinen tallennusväline varastetaan. Pilviaika ei tämän osalta muuta mitään, koska suuri osa datasta on välimuistissa laitteiden kiintolevyillä.

Levynsalaukseen käytetyt itsenäiset kaupalliset ohjelmistot alkoivat hiipua, kun Windows 7:n julkistuksen myötä käyttöjärjestelmän oma BitLocker-salaus alkoi saavuttaa teknologista kypsyyttä. BitLocker ei vaatinut erillistä lisensointia tai asentamista, ja TPM-moduulien tultua saattoi antaa laitteen käynnistyä rauhassa ennen tarvetta syöttää salasanoja. BitLocker ei enää edes heikennä suorituskykyä, koska viimeisen kymmenen vuoden aikana suorittimiin on vakiintunut optimointi AES-algoritmiin liittyville operaatioille. Nykyisin käyttöjärjestelmän versiosta riippuen BitLocker on päällä yleensä oletusarvoisesti eikä välttämättä edes poistettavissa. Yritys voi hallinnoida BitLockerin käyttöä laitekannassaan samaan tapaan kuin muitakin Windows-asetuksia. Käytännöt irrallisten tallennusvälineiden kuten USB-tikkujen ovat sitä vastoin yhä hajanaisia: pääsynhallintaan näiden osalta BitLockerissa ei ole tarjolla kuin salasana ja toimikortille tallennettu sertifikaatti. Salasanan voi tallentaa, jolloin se todennäköisesti unohtuu ja ulkoisesta tallennusvälineestä tulee laitteen sisäisen levyn jatke. Sillä tallennetut tiedot ovat siis käytettävissä, kun käyttäjä kykenee kirjautumaan nimenomaiselle Windows-laitteelleen. BitLocker-salasanat eivät siis tallennu pilviprofiileihin, ja voivat tietyissä tilanteissa pyyhkiytyä myös käyttäjän paikallisesta profiilista. BitLockerin pääasiallinen vahvuus on siis tietokoneen sisäisen kiintolevyn suojauksessa, ja on syrjäyttänyt siinä muut ratkaisut.

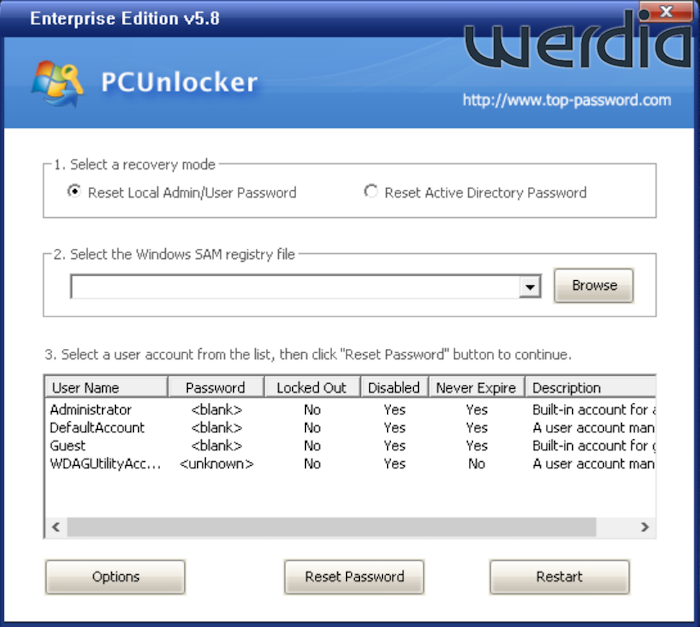

Ovatko tiedot suojassa, jos kannettava varastetaan, ja miksi? Tätä tarkasteltaessa on ensin syytä ymmärtää, mikä on tiedostoille ja kansioille määriteltävissä olevien käyttöoikeuksien merkitys ja suhde salaukseen. Käyttöoikeudet ovat osa NTFS-tiedostojärjestelmää, ja ne ovat kuin kylttejä, joissa lukee kuka henkilö saa kulkea kyltin ohi. Käyttöjärjestelmä, jossa oikeudet on asetettu, on kuin vartija, joka kulkee vierailijoiden mukana ja vahtii näiden noudattavan sääntöjä. Jos levyasemaa luetaan käynnistämällä tietokone USB-tikulta tai vaikkapa irrottamalla se ja liittämällä toiseen koneeseen, vartija on poissa ja kylteillä ei ole mitään merkitystä (Kuva 1). Näin voi triaalisti toimia, jos levyä ei ole salattu. Levynsalauksen tehtävä on siis varmistaa, ettei levyä voi lukea lainkaan ellei vartija eli kyseisen laitteen käyttöjärjestelmän määrätty asennusinstanssi ole läsnä.

Kuva 1. BitLocker on ehdottomasti aiheellista pitää päällä laitteissa, joita ei säilytetä pankkiholvissa. Jos kryptaus puuttuu tai hyökkääjä on saanut haltuunsa Bitlockerin varmuusavaimen, Windows-salasana suojaa hädin tuskin mitään. Kuvassa PCUnlocker-ohjelmisto, jolla paikallisten tilien salasanan voi nollata tai ohittaa. Paikallisen ylläpitäjän tili on aina olemassa ja kytkettävissä päälle ohjelmistolla.

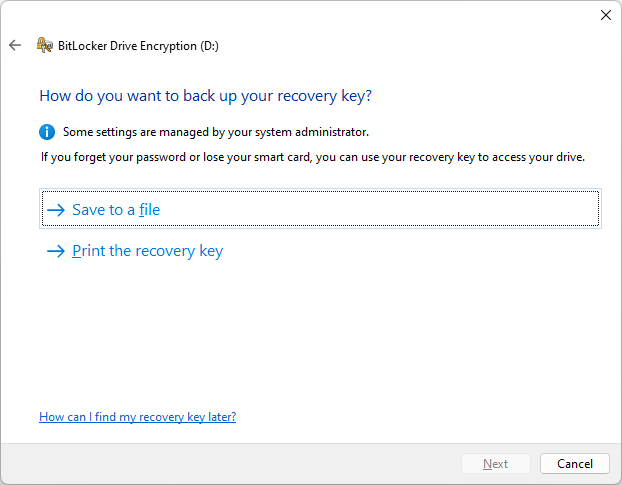

Edellä kuvattu mekanismi estää hyvin luotettavasti tietojen luvattoman käsittelyn, mutta se ei ole aivan koko totuus. Jos pääsy levyn sisältöön on ainoastaan sekä TPM-moduulin että käyttöjärjestelmän toimiessa odotetusti, kääntöpuoli on ne menetettävän peruuttamattomasti kumman tahansa vikaantuessa. Tätä tilannetta varten käyttäjällä tai työnantajalla on (toivottavasti) tallessa salauksen käyttöönoton yhteydessä luotu 48-numeroinen ”varmuusavain” (Kuva 2). Windows kyselee sitä ennen käynnistymistään esimerkiksi, jos TPM-siru on nollattu. Varmuusavain on olennaisesti salasana, joka antaa esteettömän pääsyn kaikkeen, mitä levylle on tallennettu. Varmuusavaimessa on kiusallinen piirre: sen voi koneen pääkäyttäjän tai muun ylläpitäjän oikeustasolla kopioida talteen yhdellä komennolla. Asetuksista riippuen komentoa ei välttämättä tarvitse kirjoittaa edes konsoli-istunnossa eli suomeksi sanoen koneen omalla näppäimistöllä. Toisin kuin salasanoja, varmuusavaimia ei vaihdeta, eli avaimen kopioinnin ja laitteen varastamisen ei tarvitse tapahtua ajallisesti lähekkäin. Mielestämme on erikoista, ettei tästä varmasti periaatteessa hyvin tiedostetusta ”turva-aukosta” juuri puhuta. Helppo, joskin käyttäjien keskuudessa todennäköisesti epäsuosittu tapa estää avaimen luvaton kopiointi on pakottaa käyttäjätunnistus aina oikeustason korotuksen yhteydessä. Monella tapaa parempi sertifikaattimenetelmä ei sekään vaadi ylimääräisiä ohjelmistoja muttei mahdu tämän artikkelin fokukseen.

Kuva 2. Saako teille olla rutto vai kolera? BitLocker ei suostu päälle, ellei ”varmuusavainta” tallenna salaamattomalle levylle tai tulosta. Käyttöjärjestelmän oman levyaseman tapauksessa valittavissa oleva tallettaminen pilveen on tyydyttävin saatavilla olevista vaihtoehdoista.

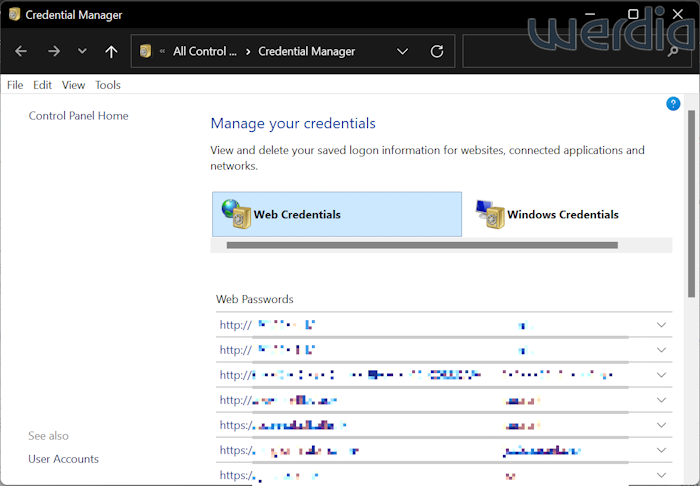

Jos oletetaan ettei levynsalausta ollut tai konevarkaan saaneen haltuunsa varmuusavaimen, kiintolevyn sisältöä voi lukea ja muokata vapaasti. Tähän ei tarvita käyttäjän salasanaa: paikallisten Windows-käyttäjätilien salasanat ovat jopa varsin helposti nollattavissa siten, että varas voi käynnistää laitteen normaalisti ja kirjautua. Azure Active Directory -käyttäjätilit ovat tältä turvassa. Edelleen korostamme: tämä ei tarkoita, etteikö AAD-käyttäjän koneella oleviin tiedostoihin olisi silti pääsy. Näiden joukossa on tyypillisesti käyttäjän tallentamia salasanoja. Tarkoittaako tämä salasanojen olevan varkaan suoraan hyödynnettävissä? Monikaan ohjelmisto ei tallenna salasanoja sellaisenaan ”selväkielisenä”. Valitettavasti useimmissa tapauksissa suojausmekanismit ovat vain pienehkö hidaste. Poikkeuksena salasanojen ja yksityisten tietojen tallennusalue Chromium-projektiin perustuvissa web-selaimissa kuten Chromessa ja modernissa Edgessä on hyvin suojattu. Tämä pätee myös muilla kuin Windows-alustalla. Microsoft-tilin käyttäjien kannattaa tarkistaa, ettei tärkeitä salasanoja ole jäänyt Windowsin Credential Manager -komponenttiin (Kuva 3, komento control.exe /name Microsoft.CredentialManager). Komponentin turvallisuus on kyseenalainen. Lopuksi on hyvä muistaa, ettei salasanan tallentaminen ole sama asia kuin kirjautuneena pysyminen. Google- tai Microsoft-tunnistautumista käyttävä palvelu tai app ei kysele salasanaa joka käyttökerralla tai vaikka laitteen käynnistäisi uudelleen. Se ei tarkoita, että salasana olisi tallennettu: laitteelle on tällöin tallennettu vain todistus siitä, että käyttäjä on laitteella kirjautuneena. Ylläpitäjä ja käyttäjä itse voivat peruuttaa näiden todistusten voimassaolon, jos laitteen epäillään tulleen varastetuksi. Vaikka kateissa ollut laite myöhemmin löytyisi, se tulisi tyhjentää ja asentaa uudelleen elleivät käyttöjärjestelmän suojaukseen tarkoitetut mekanismit olleet käytössä.

Kuva 3. Muun muassa Internet Explorer ja alkuperäinen Edge-selain tallensivat salasanoja Windows 10:n Credential Manageriin, joka ei ole turvallinen. Aiemmin sinne tallennetut salasanat on syytä käydä poistamassa. Nykyisen Chromium-pohjaisessa Edgessä salasanat ovat paremmassa tallessa: ainakin niissä tapauksissa, joissa kannettava lähtee karkuteille.

Me Werdiassa olemme ohjelmistojen asiantuntijoita, jo yli 20 vuoden kokemuksella. Kehitämme Microsoft-teknologioilla asiakkaillemme räätälöityjä appeja ja ohjelmistoja sekä tarjoamme niihin liittyvää konsultointia. Tunnemme Windows-käyttöjärjestelmät syvällisesti.

Sisällön ajantasaisuus tarkistettu: 4. elokuuta 2023